无法想象!Lockbit杀手锏“三重勒索”,让你的数据宛如囊中之物(3)

2023-04-28 来源:飞速影视

▲LockBit Green与Conti源码重合

03.

攻击手法

1、目标选择

目标国家遍及北美、欧洲和亚太地区。通过系统用户使用语言检测避过独立国家联合体(CIS)地区国家。

2、初始入侵

主要使用钓鱼邮件攻击方式传播,冒充受信任的个人或权威机构诱导受害者点击链接或者附件。一种是使用包含恶意VBA宏的Word文档文件,VBA宏运行PowerShell命令下载和运行恶意代码,另一种是直接使用采取PDF或者Word文件图标伪装的可执行程序。

其次,从地下论坛购买泄露的RDP登陆账号或者VPN账户,或者通过暴力破解RDP账户或内部服务器的方式直接远程登录目标用户系统。

再者,借助大规模的漏洞扫描行动定位潜在目标,利用流行的应用程序漏洞(例如最常被利用的Fortinet VPN的CVE-2018-13379 漏洞)提升权限后获取初始感染机会。

3、UAC绕过

LockBit通过NtQueryInformationToken判断当前进程令牌是否具备管理员权限。此后,它调用CreateWellKnownSid创建一个与管理员组匹配的用户安全标识符(SID)。最后,它通过调用CheckTokenMembership来检查当前进程特权是否足以实现管理员权限。如果没有则进行提权,通过修改PEB结构的ImageFile和CommandLine,让系统误认为它是C:windowsexplorer.exe可信进程,然后使用COM接口进行UAC Bypass提升权限,绕过Windows用户账户控制。

相关影视

比你想象中更靠近

2017/韩国/爱情片

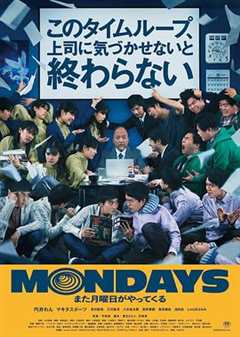

如果不让上司注意到这个时间循环就无法结束

2022/日本/喜剧片

无懈可击之高手如林

2011/大陆/国产剧

毛驴县令之宛如格格

2016/大陆/喜剧片

真心想让你幸福

2016/大陆/国产剧

无证之据

2020/其它/剧情片

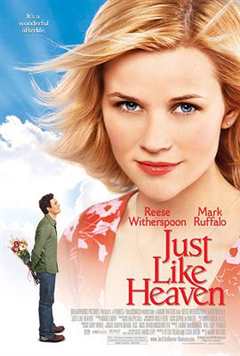

宛如天堂

2005/美国/爱情片

合作伙伴

本站仅为学习交流之用,所有视频和图片均来自互联网收集而来,版权归原创者所有,本网站只提供web页面服务,并不提供资源存储,也不参与录制、上传

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

www.fs94.org-飞速影视 粤ICP备74369512号