欲知己之所防,先知彼之所攻——论Hook技术的攻防对抗

2023-06-22 来源:飞速影视

矛盾的同一性与斗争性原理几乎适用于所有攻防对抗。

上期,我们在《论设备指纹的唯一性:始于硬件ID,终于云端交互》一文中曾介绍了硬件ID 作为设备指纹的基础属性的发展演变——即当硬件属性不再作为设备指纹的唯一属性时,为了保证设备指纹的唯一性需要在硬件ID的基础上增加更多识别标准以及动态可变的算法,事实上这就是攻防对抗的典型例子。

再举个例子。例如在设备指纹的攻防对抗中,黑灰产要想绕过设备指纹进行攻击,就必须“伪装”自己。此时,黑灰产的绕过思路主要有以下两种:

1、如何把一个设备变成多个设备:

比如,在刷单场景下,让App 反复认为这是一个新手机,从而重复领取新人红包;

2、如何把一个设备变成另一个设备:

比如,在身份认证的场景下,把攻击者的手机伪造受害者的手机,让App登入受害者的账户,窃取资金、用户信息等。

但有矛就有盾,黑灰产的绕过思路自然也逃不过安全研究者的“法眼”。

今天,我们就以Hook的攻防对抗为主题,讲讲攻防对抗的思路。

初识Hook 技术

首先,简单认识下Hook 技术。

Hook技术是一门广泛用于计算机攻防对抗的技术。它可以监视系统或者进程中的各种事件消息,截获发往目标窗口的消息进行处理。

我们可以简单的把使用Hook技术的人比作钓鱼人,而Hook技术就像他的渔具,系统中不断传递的事件就像一条条游鱼,钓鱼人通过Hook技术将他想要的目标事件钓上(Hook技术一般是有指向性的),然后就可以对事件进行修改,再让其正常运行,达到技术人员的目的。Hook技术常用于热补丁上线、API劫持、软件破解等技术操作。

比如我们常见的鼠标和键盘,如果你的电脑被Hook,那么也就意味着你的任何操作都在对方的掌握中。

Hook技术不但适用于x86系统,也适用于基于简单指令集的移动平台系统,比如手机等设备。其中,针对移动设备的Hook技术主要以手机为主。

相关影视

无所不知先生

2018/法国/剧情片

你所知道的邪恶

2022/美国/剧情片

我们所知道的生活

2010/美国/剧情片

P!NK:我所知道的一切

2021/美国/记录片

我们仍未知道那天所看见的花的名字

2011/日本/日韩动漫

我们仍未知道那天所看见的花的名字剧场版

2013/日本/动画片

我们仍未知道那天所看见的花的名字真人版

2015/日本/剧情片

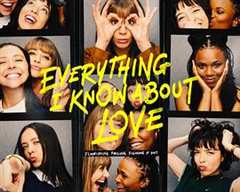

关于爱我所知道的一切第一季

2022/英国/欧美剧

合作伙伴

本站仅为学习交流之用,所有视频和图片均来自互联网收集而来,版权归原创者所有,本网站只提供web页面服务,并不提供资源存储,也不参与录制、上传

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

若本站收录的节目无意侵犯了贵司版权,请发邮件(我们会在3个工作日内删除侵权内容,谢谢。)

www.fs94.org-飞速影视 粤ICP备74369512号